Jak zabezpieczyć portfel Web3 przed oszustami?

Portfel Web3 służy jako most do zdecentralizowanego świata. Jednak oszuści często wykorzystują wydobywanie, airdropy i działania o wysokim zysku, aby nakłonić użytkowników do kliknięcia nieznanych linków.

Może to prowadzić do nieautoryzowanego dostępu do portfeli lub oszustw w celu podania fraz odzyskiwania lub kluczy prywatnych, co skutkuje utratą aktywów. W związku z tym skradzione środki są często trudne do odzyskania ze względu na anonimowość i decentralizację zasobów cyfrowych.

Co zrobić, aby uchronić się przed oszustwami?

Zdecydowanie zalecamy zachowanie czujności i przestrzeganie następujących kluczowych działań, aby nie paść ofiarą oszustwa:

Nie klikaj nieznanych linków

Nie wchodź w interakcje z nieznanymi projektami

Weryfikuj dokładność adresów

Zabezpiecz swoje klucze prywatne i frazy odzyskiwania

Co jeszcze mogę zrobić, aby zapobiec potencjalnym zagrożeniom lub zabezpieczyć się przed nimi?

Zrozum kontekst projektu: Upewnij się, że dobrze rozumiesz kontekst projektu i skontaktuj się z oficjalną obsługą klienta w celu potwierdzenia, jeśli napotkasz nieznane działania.

Stosuj się do bezpiecznych praktyk Web3: Unikaj nieznanych linków i powstrzymaj się od autoryzacji portfeli Web3 w nieznanych aplikacjach innych firm.

Zachowaj ostrożność: Zachowaj ostrożność w przypadku nieznanych linków lub airdropów w portfelu Web3. Regularnie sprawdzaj i szybko wycofuj autoryzacje dla nieznanych witryn.

Zabezpiecz swój klucz prywatny: Zminimalizuj użycie urządzeń podłączonych do Internetu do przechowywania/przesyłania kluczy prywatnych na sprzęcie. Unikaj robienia zrzutów ekranu lub zdjęć kluczy prywatnych / fraz odzyskiwania.

Uważaj na nieznane źródła: Unikaj importowania kluczy prywatnych do nieznanych witryn internetowych lub korzystania z portfeli z nieznanych źródeł. W przypadku wykrycia nieprawidłowości niezwłocznie sprawdź je pod kątem obecności złośliwego oprogramowania lub wirusów.

Przechowuj dane w trybie offline: Zachowaj poufność poufnych informacji, takich jak klucze prywatne, hasła i frazy odzyskiwania. Używaj fizycznych nośników jako kopii zapasowych, takich jak zapisywanie na papierze i przechowywanie offline.

Weryfikacja adresów on-chain: Unikaj kopiowania nieznanych adresów on-chain na ślepo; dokładnie zweryfikuj ich poprawność od początku do końca przed przystąpieniem do jakichkolwiek operacji. Natychmiast zatrzymaj transakcję w przypadku wykrycia nieprawidłowości.

Używaj tylko legalnych usług: Unikaj klikania fałszywych linków reklamujących karty podarunkowe, karty paliwowe, karty doładowujące itp. W przypadku legalnych usług doładowania należy użyć adresu podanego przez odbiorcę, aby zapobiec stratom finansowym.

Co zrobić, jeśli mój portfel został przejęty?

Jak najszybciej przenieś pozostałe aktywa na bezpieczny adres.

Usuń przejęty portfel i w razie potrzeby utwórz nowy.

Aby usunąć portfel, przejdź do strony głównej Web3 Wallet > Zarządzanie portfelami > Edytuj portfel > Usuń.

Zabezpiecz kopię zapasową frazy odzyskiwania i klucza prywatnego portfela. Unikaj robienia zrzutów ekranu, ponieważ urządzenia podłączone do Internetu stwarzają ryzyko wycieku danych.

Zalecamy ręczne przepisanie frazy odzyskiwania i przechowywanie jej w bezpiecznym miejscu. Powstrzymaj się od autoryzacji nieznanego oprogramowania projektowego innych firm, aby zapobiec wyciekowi informacji i potencjalnej utracie zasobów.

Studium przypadku oszustwa

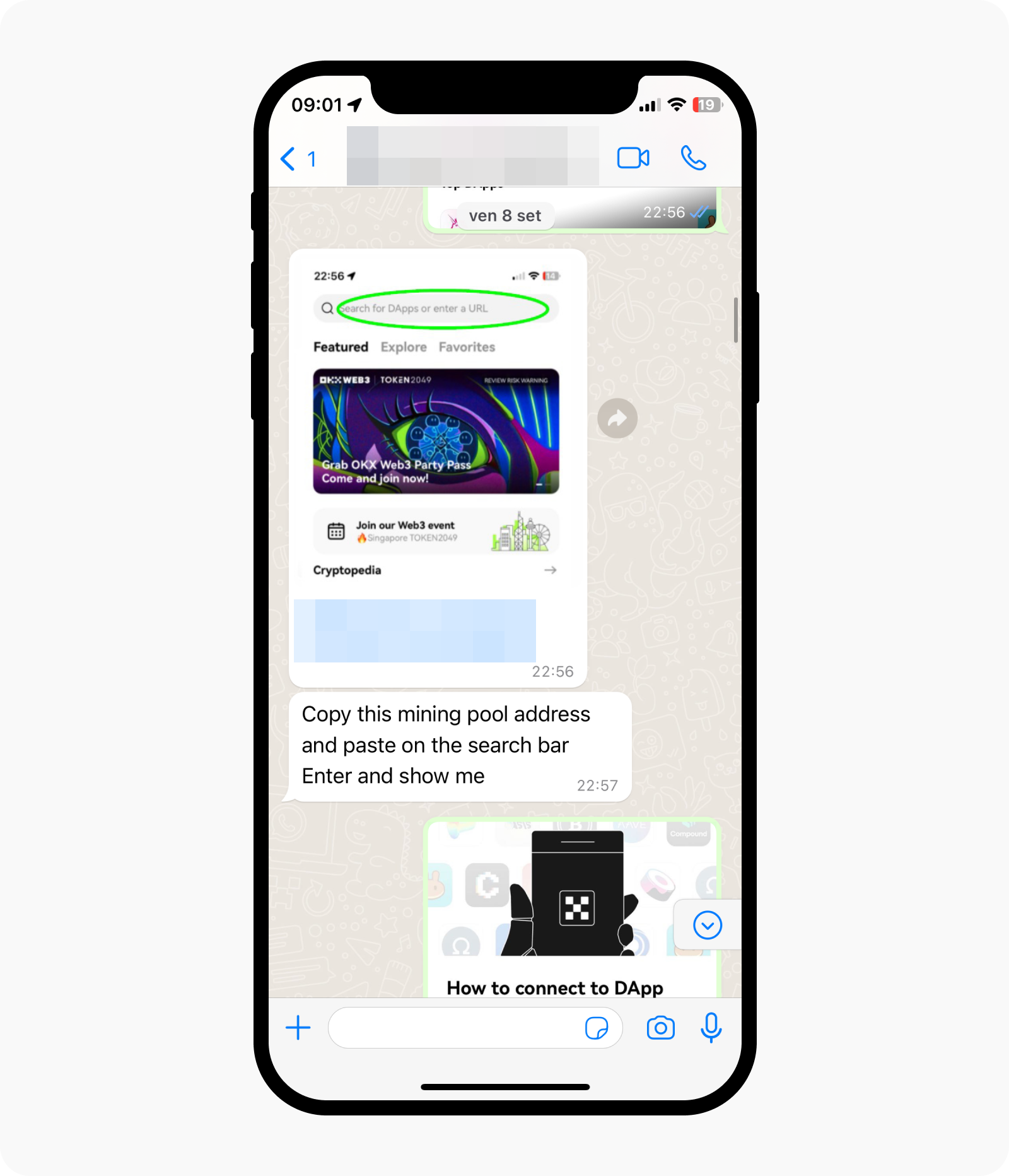

Nakłanianie użytkowników do klikania nieznanych linków w celu autoryzacji transakcji

Przegląd nieuczciwych taktyk:

Taktyka 1: Wabienie użytkowników wysoce dochodowymi działaniami do otwierania nieznanych linków i autoryzowania transakcji.

Taktyka 2: Podszywanie się pod oficjalne podmioty i nakłanianie użytkowników do autoryzacji transakcji.

Taktyka 3: Wysyłanie nieznanych linków/działań na adresy portfeli, kierując użytkowników do autoryzacji transakcji Web3.

Oszust przekonał użytkownika, że ten może zarobić na stronie, jeśli podłączy swój portfel

Badanie przypadków oszustw 2: Złośliwa zmiana pozwolenia

Ta taktyka oszustwa często ma miejsce podczas doładowywania w sieci TRC. Oszuści wykorzystują chęć zysku i zachęcają użytkowników do zakupu paliwa lub kart podarunkowych po niskich cenach. Mogą również korzystać z platform captcha. Gdy użytkownicy klikną podany link, oszuści mogą wywołać kod w celu złośliwej zmiany uprawnień, uzyskania podpisów użytkowników, a tym samym przejęcia kontroli nad adresem portfela.

Przegląd nieuczciwych taktyk:

Krok 1: Oszuści skłaniają użytkowników do kliknięcia linków stron trzecich, przekierowania z doładowania portfela i używają złośliwego kodu do wypełnienia adresu kontraktu dla tokena.

Krok 2: Podczas operacji transferu pojawią się ostrzeżenia o skutkach i ryzyku zmiany uprawnień. Powadzi to do złośliwej zmiany uprawnień. Kolejne próby transferu będą wyświetlały nieprawidłowe komunikaty o błędach, wskazujące na utratę kontroli nad adresem.

Badanie przypadków oszustw 3: Korzystanie z podobnych adresów

Przegląd nieuczciwych taktyk:

Wykorzystywanie generatora adresów do tworzenia adresów przypominających adres użytkownika i wprowadzanie użytkowników w błąd w celu skopiowania nieprawidłowego adresu, co skutjuje utratą aktywów.

Badanie przypadków oszustw 4: ujawnienie kluczy prywatnych/fraz odzyskiwania

Przegląd nieuczciwych taktyk:

Oszuści nakłaniają użytkowników do udostępniania swoich ekranów pod pretekstem pomocy w inwestycjach, tanich transakcjach lub prywatnych transakcjach kryptowalutowych.

Instruują użytkowników, jak tworzyć portfele, co prowadzi do ujawnienia fraz odzyskiwania/kluczy prywatnych, kradzieży portfela i utraty aktywów.

Studium przypadków oszustw 5: Oszustwa związane z wieloma podpisami w portfelu blockchain

Mechanizm wielopodpisowy jest środkiem bezpieczeństwa przyciągającym uwagę użytkowników. W tym systemie portfel taki jak TRON może być kontrolowany przez wielu użytkowników, co wymaga kilku podpisów do zakończenia transakcji. Można to porównać do sejfu, który wymaga wielu kluczy do otwarcia — dostęp można uzyskać tylko wtedy, gdy wszyscy posiadacze kluczy współpracują.

Przegląd nieuczciwych taktyk:

Taktyka 1: Oszuści dzielą się prywatnymi kluczami lub frazami odzyskiwania portfeli z aktywami, twierdząc, że nie mają wystarczającej ilości TRX na opłaty transakcyjne i potrzebują pomocy. Użytkownicy wysyłają TRX jako opłaty transakcyjne do portfela, lecz odkrywają, że nie mogą przelać aktywów portfela.

Taktyka 2: Oszuści uzyskują klucze prywatne lub frazy odzyskiwania użytkowników i zmieniają mechanizm podpisywania bez zgody użytkownika. Gdy użytkownicy próbują przenieść aktywa, okazuje się, że portfel wymaga wielu podpisów, a oszuści mogą przenieść aktywa.

Dowiedz się więcej o oszustwach związanych z wieloma podpisami w portfelu TRON tutaj.